एन्क्रिप्टर [email protected]: कैसे डिक्रिप्ट करना

जैसा कि आप जानते हैं, वायरस और मैलवेयरवर्ल्ड वाइड वेब हर दिन अधिक से अधिक दिखाई दे रहा है। लेकिन आज उनके प्रभाव के परिणाम सिस्टम के व्यवधान से बहुत आगे निकल जाते हैं। अधिक से अधिक साइबर अपराधी पैसा निकालने लगे हैं। इस तरह के खतरों में paycrypt @ gmail_com वायरस शामिल है, जो एक रैंसमवेयर है। यह अपेक्षाकृत हाल ही में दिखाई दिया, इसलिए इसके खिलाफ लड़ाई काफी श्रमसाध्य है।

Paycrypt @ gmail_com वायरस क्या है?

सिद्धांत रूप में, "संक्रमण" स्वयं एक प्रसिद्ध एल्गोरिदम पर काम करता है, जो सीबीएफ, एक्सटीबीएल और आई लव यू जैसे सबसे प्रसिद्ध वायरस में भी लागू होता है।

अपने काम की योजना में जाने के बिना, कोई भी कह सकता हैकेवल एक: इसके प्रभाव के परिणाम यह हैं कि सभी उपयोगकर्ता फ़ाइलों और दस्तावेजों को एक विशेष एल्गोरिदम द्वारा एन्क्रिप्ट किया जाता है, जो हैकर स्वयं आरएसए-1024 कहते हैं। आखिरकार, एन्क्रिप्शन के बाद, कोई विशेष कुंजी के बिना कोई दस्तावेज़ या उपयोगकर्ता फ़ाइल खोला नहीं जा सकता है।

मौजूदा एक्सटेंशन के अलावा, फ़ाइल नामों में paycrypt @ gmail_com शामिल हैं। ऐसी फ़ाइलों को डिक्रिप्ट कैसे करें (और यह बिल्कुल संभव है), अब हम देखेंगे।

वायरस सिस्टम को कैसे घुसना?

एक अलग टर्मिनल या एक खतरे की पहुंचयहां तक कि एक स्थानीय क्षेत्र नेटवर्क में भी कई तरीकों से लागू किया जा सकता है। सबसे सामान्य ई-मेल होते हैं, जिसमें अनुलग्नक, लोडर प्रोग्राम होते हैं जो वायरस को संक्रमित साइट पर सीधे हुक करते हैं, या छिपी हुई वस्तुओं को हटाते हैं जो हटाने योग्य मीडिया से जानकारी कॉपी करते समय सक्रिय होते हैं। कभी-कभी इसे बैनर पर क्लिक करके "उठाया" भी जा सकता है।

जैसा कि माना जाता है, ई-मेल मुख्य हैसुरंग। यह मेल सर्वर पर लागू नहीं होता है, लेकिन कंप्यूटर टर्मिनलों पर स्थापित Outlook या तृतीय-पक्ष अनुप्रयोगों जैसे निश्चित प्रोग्रामों में केवल खाते का उपयोग किया जाता है।

उपयोगकर्ता के बारे में एक संदेश खुलता है, कहता हैउत्पादों की आपूर्ति के अनुबंध में परिवर्तन और लगाव को देखता है। इसमें एक फाइल है। यदि आप देखते हैं कि एक्सटेंशन अज्ञात है, तो इसे बेहतर नहीं खोलना बेहतर है। लेकिन पोस्टस्क्रिप्ट, वे कहते हैं, अटैचमेंट में अनुबंध के नए संस्करण की स्कैन-प्रति शामिल है, सभी भ्रमित, और उपयोगकर्ता फ़ाइल को खोलता है, बिना सोच के।

लेकिन अक्सर आप फॉर्म में अनुलग्नक पा सकते हैंसादा पाठ फ़ाइल, या शब्द-दस्तावेज़। उपयोगकर्ता इस पर क्लिक करें, और बंद हम चले ... (चित्रमय वस्तु की इसके विस्तार .txt, .doc या .jpg विस्तार के लिए किसी भी फ़ाइल का नाम बदलने हो सकता है, के रूप में वे कहते हैं कि ध्यान दें, काफी प्राथमिक है। और प्रणाली एक पंजीकृत फ़ाइल प्रकार देखता है, और उसके बाद उन्होंने कहा कि इसे खोलने के लिए) की कोशिश करता है।

कभी-कभी अनुलग्नक में एक निष्पादन योग्य जेएस-फ़ाइल (जावा स्क्रिप्ट) होती है, जिसे बिल्कुल खोला नहीं जा सकता है!

एक्सपोज़र का पहला संकेत हैकंप्यूटर का तत्काल "ब्रेकिंग"। यह इस तथ्य के कारण सिस्टम संसाधनों पर अत्यधिक लोड को इंगित करता है कि paycrypt @ gmail_com फ़ाइल से जुड़े दुर्भावनापूर्ण कोड ने एन्क्रिप्शन प्रक्रिया शुरू कर दी है। वैसे, इसमें काफी लंबा समय लग सकता है, और कोई रीबूट मदद नहीं करेगा। यदि आप सिस्टम को पुनरारंभ करते हैं, तो वायरस अपना गंदा काम फिर से शुरू कर देगा। प्रक्रिया के अंत में, हम पूरी तरह से एन्क्रिप्टेड paycrypt @ gmail_com फ़ाइलें प्राप्त करते हैं। स्वाभाविक रूप से, हमें समझ में नहीं आता है कि उन्हें कैसे समझा जाए। थोड़ी देर बाद, हमलावरों द्वारा खुद को पेश किए गए कार्यों के निर्देश दिए जाते हैं।

एल्गोरिदम आवश्यकताओं हैकर्स

सामान्य उपयोगकर्ता इस वायरस को "उठाओ" मेंसामान्य रूप से, अक्सर। यह वाणिज्यिक संरचनाओं और संगठनों पर केंद्रित है। इस मामले में, यदि उद्यम के पास पर्याप्त ब्रांडेड स्थानीय नेटवर्क है, तो एन्क्रिप्शन नेटवर्क से जुड़े सभी टर्मिनलों को स्पर्श कर सकता है।

वायरस से जुड़े निर्देश के रूप मेंpaycrypt @ gmail_com (डेटा को कैसे डिक्रिप्ट किया जाए - इसमें इसका विस्तार से वर्णन किया गया है), एक ई-मेल प्रकट होता है, जो कहता है कि फाइलें RSA-1024 एल्गोरिथ्म से एन्क्रिप्ट की गई हैं। इसके अलावा, प्रतीत होता है कि अच्छे इरादों के साथ, इस कथन का अनुसरण केवल संदेश भेजने वाले समूह के डेटा को डिक्रिप्ट कर सकता है। लेकिन इस सेवा की लागत लगभग 100 से 500 यूरो है।

Paycrypt @ gmail_com-decryptor पाने के लिए, परनिर्दिष्ट मेल पते को KEY.PRIVATE फ़ाइल और कई संक्रमित फ़ाइलों को भेजने की आवश्यकता होती है। उसके बाद, यह माना जाता है कि उपयोगकर्ता को अपनी अनूठी कुंजी प्राप्त होगी। सच कहूं, तो यकीन करना मुश्किल है।

उसी समय यह बताया जाता है कि फाइलों को डिक्रिप्ट करनाpaycrypt @ gmail_com अपने दम पर, आपको कोशिश भी नहीं करनी है, क्योंकि एकमात्र तरीका डिस्क या विभाजन को पूरी तरह से प्रारूपित करना है। यह तुरंत संकेत देता है कि उपयोगकर्ता डेटा उसके लिए बहुत महत्वपूर्ण है, इसलिए स्वरूपण अव्यवहारिक है।

क्या मुझे घुसपैठियों से संपर्क करना चाहिए?

दुर्भाग्यवश, भरोसेमंद उपयोगकर्ता या मालिक बहुत हैंमहत्वपूर्ण जानकारी तुरंत सेवाओं के लिए भुगतान करने के लिए चलाती है, लेकिन बदले में कुछ भी प्राप्त नहीं होता है। अगर इस खतरे की शुरुआत में किसी को कुंजी प्राप्त हो सकती है, तो आज कोई भी इसके बारे में सपना नहीं देख सकता - पैसे की सामान्य लापरवाही।

कुछ अभी भी उपयोग करने की कोशिश करते हैंएंटी-वायरस स्कैनर, लेकिन समस्या यह है कि वायरस वास्तव में प्रोग्राम द्वारा निर्धारित किया जाता है, ऐसा लगता है कि यह भी इलाज और हटा दिया जाता है, लेकिन जानकारी एन्क्रिप्टेड बनी हुई है।

क्या paycrypt @ gmail_com वायरस के लिए एक डिक्रिप्टर है?

डेटा के डिक्रिप्शन के लिए, व्यावहारिक रूप से कोई ज्ञात एंटी-वायरस सॉफ़्टवेयर डेवलपर कोई विशिष्ट और सार्वभौमिक समाधान प्रस्तुत नहीं कर सकता है।

आप एक कुंजी की तलाश में पूरे इंटरनेट पर खोज कर सकते हैं।लेकिन इससे अच्छा कुछ नहीं होगा। केवल एक चीज जिसे आप आज़मा सकते हैं, वह है पहले से ही ज्ञात कुंजियाँ जैसे कि [email protected], [email protected], [email protected], आदि।

एंटीवायरस डेवलपर की आधिकारिक साइट पर डिक्रिप्शन के लिए उपयोगिता कैसे प्राप्त करें?

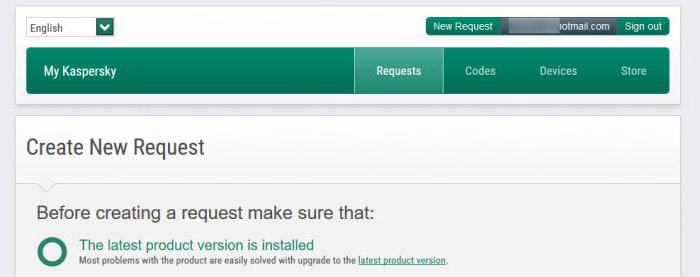

लेकिन देखते हैं कि क्या किया जा सकता है, अगरpaycrypt @ gmail_com वायरस को उठाया गया था। उदाहरण के लिए, उपयोगकर्ता यह नहीं जानता कि इसे कैसे डिक्रिप्ट किया जाए। ऐसी स्थिति में, बशर्ते कि एंटीवायरस सॉफ़्टवेयर का आधिकारिक (लाइसेंस प्राप्त) संस्करण कंप्यूटर टर्मिनल पर स्थापित हो, तो डेवलपर के सहायता केंद्र से सीधे संपर्क करना बेहतर होता है।

उसी समय, आधिकारिक वेबसाइट पर, आपको चाहिएकीटाणुशोधन के लिए अनुरोध के अनुभाग का उपयोग करें, और फिर कई संक्रमित फाइलें भेजें। यदि मूल असंक्रमित वस्तु की एक प्रति उपलब्ध हो, तो और भी बेहतर। ऐसी स्थिति में, डेटा के डिक्रिप्ट होने की संभावना कई बार बढ़ जाती है, उदाहरण के लिए, paycrypt @ gmail_com वायरस "Kaspersky" खुद (एक मानक स्कैनर) बस ठीक नहीं कर सकता है।

अगर कुछ भी मदद नहीं करता है ...

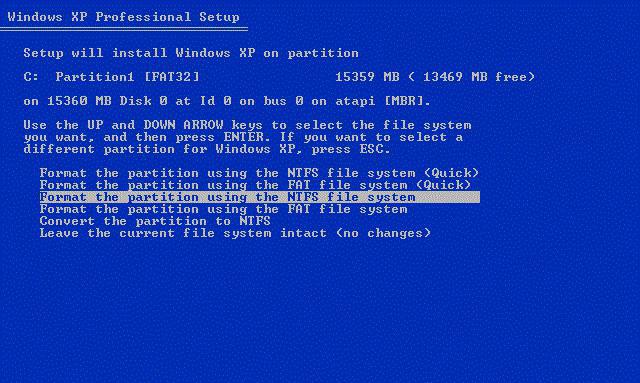

अगर उत्तर किसी कारण से प्राप्त नहीं होता है,और घुसपैठियों के लिए कोई इरादा नहीं है, ऐसा करने के लिए कुछ भी नहीं है। केवल हार्ड ड्राइव को प्रारूपित करने का एकमात्र तरीका है। इस मामले में, आपको सामग्री की तालिका को साफ करने के बजाय, एक पूर्ण प्रारूप करने की आवश्यकता है।

अलग-अलग यह कहना आवश्यक है कि वायरसहार्ड ड्राइव में प्रवेश करना या इसके तार्किक विभाजन में अपनी प्रतिलिपि बना सकते हैं, ताकि आपको सब कुछ बिल्कुल प्रारूपित करना होगा, यानी सिस्टम को नया इंस्टॉल करना होगा। कोई दूसरा रास्ता नहीं है।

वैसे, और उपयोगिताओं, शुरुआत से पहले डाउनलोड करने योग्यसिस्टम (जैसे कैस्परस्की बचाव डिस्क) या तो मदद नहीं करेगा। जैसा ऊपर बताया गया है, वायरस का पता लगाया जाएगा, यहां तक कि हटा दिया जाएगा, लेकिन वे डेटा को मूल पठनीय स्थिति में नहीं ला सकते हैं। यह समझ में आता है, क्योंकि शुरुआत में इस तरह की शक्तिशाली उपयोगिताएं सामान्य रूप से और गणना नहीं की जाती हैं।

अंत में कुछ सुझाव

यह वास्तव में, paycrypt @ gmail_com वायरस है। इसे कैसे डिक्रिप्ट किया जाए? जैसा कि यह पहले से ही स्पष्ट है, इस सवाल का कोई जवाब नहीं है। सिस्टम में खतरों के प्रवेश से अग्रिम में खुद को बचाने के लिए बेहतर है।

ओपन केवल एक अनुलग्नक ई हैविश्वसनीय स्रोतों से प्राप्त मेल इंटरनेट पर विज्ञापनों पर क्लिक करने के लिए व्यर्थ नहीं होना चाहिए। अक्षरों पर विशेष ध्यान दें, जिसमें संलग्न फ़ाइल (अपठनीय पात्रों के कुछ सेट) के नाम पर abracadabra है, और एन्कोडिंग को बदलने से सामान्य दृश्य में नाम देखने में मदद नहीं मिलती है। सामान्य रूप से, सतर्क रहो!

खैर, ज़ाहिर है कि वहां नहीं हैविरूपणवादियों को पैसे का भुगतान करना, और बदले में आवश्यक कुंजी प्राप्त नहीं करना। हालांकि, यह अन्य ज्ञात वायरस और दुर्भावनापूर्ण कोडों के उदाहरण से काफी सरल साबित हुआ है जो एक बार विश्व अभ्यास में पंजीकृत थे।